RFC 826: ARP - Základní síťový detektiv pro CCNA

Pokud se připravuješ na certifikaci CCNA nebo CCNP, porozumění protokolu ARP (Address Resolution Protocol) je klíčové. Bez něj by zařízení v síti netušila, jak komunikovat na druhé vrstvě OSI modelu. V tomto článku se podíváme na RFC 826, které definuje ARP – základní nástroj pro překlad IP adres na MAC adresy. Vysvětlíme principy, ukážeme příklady i bezpečnostní hrozby.

Co je ARP a proč vznikl?

ARP je protokol vrstvy 2, který umožňuje zařízení zjistit MAC adresu cílového zařízení na základě jeho IP adresy. Je nepostradatelný v IPv4 sítích, kde komunikace probíhá mezi uzly ve stejné síti a je potřeba znát fyzickou (MAC) adresu cíle.

RFC 826, vydané v roce 1982, definuje formát ARP zpráv a proces dotaz-odpověď, který umožňuje tuto překladovou operaci.

Jak ARP funguje?

- Zařízení (např. počítač A) chce odeslat paket na IP adresu 192.168.1.10.

- Nezná MAC adresu, proto odešle ARP Request do sítě (broadcast).

- Zařízení s danou IP adresou odpoví ARP Reply a předá svou MAC adresu.

- Počítač A si tuto MAC adresu uloží do ARP cache a použije ji pro komunikaci.

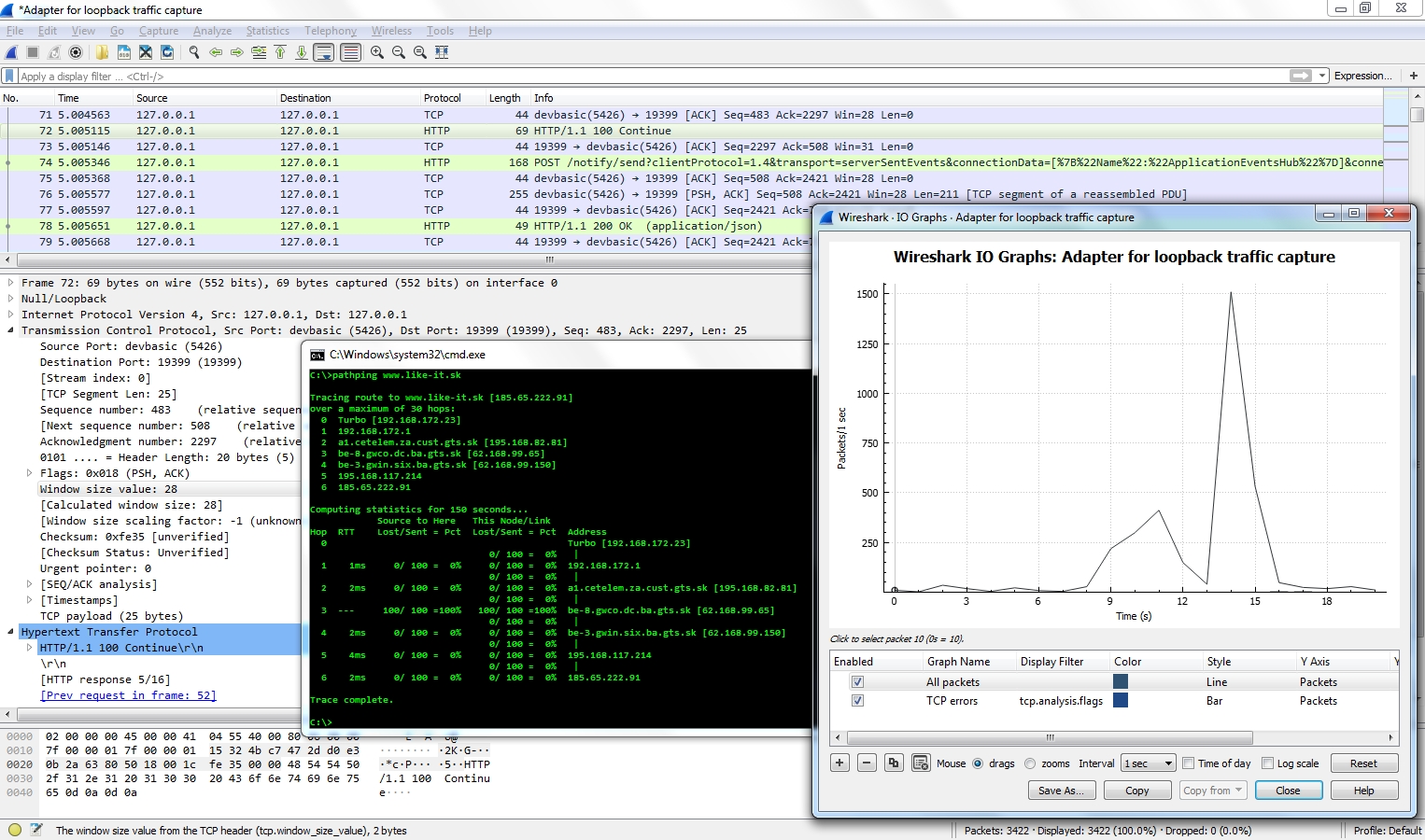

Wireshark výpis ARP:

Who has 192.168.1.10? Tell 192.168.1.1

192.168.1.10 is at 00:1a:2b:3c:4d:5eStruktura ARP zprávy

ARP zprávy jsou vložené v Ethernet rámcích a obsahují následující pole:

- Hardware Type (HTYPE): 1 (Ethernet)

- Protocol Type (PTYPE): 0x0800 (IPv4)

- Operation: 1 = dotaz, 2 = odpověď

- Sender MAC/IP

- Target MAC/IP

Typická délka ARP paketu je 28 bajtů (bez rámce).

Co je ARP cache?

Zařízení si ARP odpovědi ukládají do paměti (tzv. ARP cache), aby se minimalizoval počet dotazů. V Linuxu ji zobrazíš takto:

ip neighV Cisco IOS:

show ip arpARP cache má časový limit – běžně 60 až 300 sekund, poté se záznam smaže.

Gratuitous ARP a detekce konfliktů

Gratuitous ARP je ARP oznámení o vlastní IP adrese bez předchozího dotazu. Používá se např. pro:

- detekci IP konfliktů

- oznámení změny MAC adresy v síti

Switche si tak mohou aktualizovat MAC tabulky – např. po migraci serveru nebo výměně síťové karty.

Bezpečnostní hrozby: ARP spoofing

ARP nemá žádný autentizační mechanismus, a to z něj dělá zranitelný protokol. Rizika zahrnují:

- ARP spoofing: útočník vydává svou MAC za jinou IP a přesměrovává provoz

- MITM (man-in-the-middle): odposlech a modifikace dat

Jak se bránit?

- Povolit Dynamic ARP Inspection (DAI) na switchech

- Nastavit statické ARP záznamy u klíčových zařízení

Praktické příkazy (Cisco)

Statické mapování ARP:

arp 192.168.1.10 00-1a-2b-3c-4d-5e arpaPovolení DAI na konkrétním rozhraní:

ip arp inspection vlan 1

interface FastEthernet0/1

ip arp inspection trustČasto kladené otázky (FAQ)

- Existuje ARP i pro IPv6?

Ne, IPv6 používá místo ARP protokol Neighbor Discovery (ICMPv6). - Jak zjistím ARP cache ve Windows?

Příkazemarp -a. - Jak dlouho zůstává ARP záznam aktivní?

Typicky 1–5 minut v závislosti na systému. - Co je gratuitous ARP?

ARP zpráva o vlastní IP vyslaná bez dotazu – např. při startu zařízení nebo změně MAC adresy. - Jak mohu ochránit síť před ARP spoofingem?

Použij DAI, VLAN segmentaci a statické záznamy pro důležitou infrastrukturu.

Top 5 zajímavostí o RFC 826 a ARP

- ARP je starší než většina běžných internetových protokolů – vznikl v roce 1982.

- IPv6 ARP vůbec nepoužívá – nahrazuje ho ICMPv6 ND.

- ARP dotazy jsou broadcasty – zahlcují síť, pokud se používají příliš často.

- Formát ARP je velmi jednoduchý – snadno analyzovatelný ve Wiresharku.

- Protokol je zranitelný vůči podvrženým odpovědím – neexistuje žádné ověření autenticity.

Závěr

RFC 826 a ARP jsou základy každé IPv4 sítě. Při práci s Cisco zařízeními na ně narazíš velmi často – při ladění směrování, řešení kolizí IP adres i při zabezpečení sítě. Nauč se ARP správně chápat, používat i chránit a posuň své síťové znalosti na profesionální úroveň.

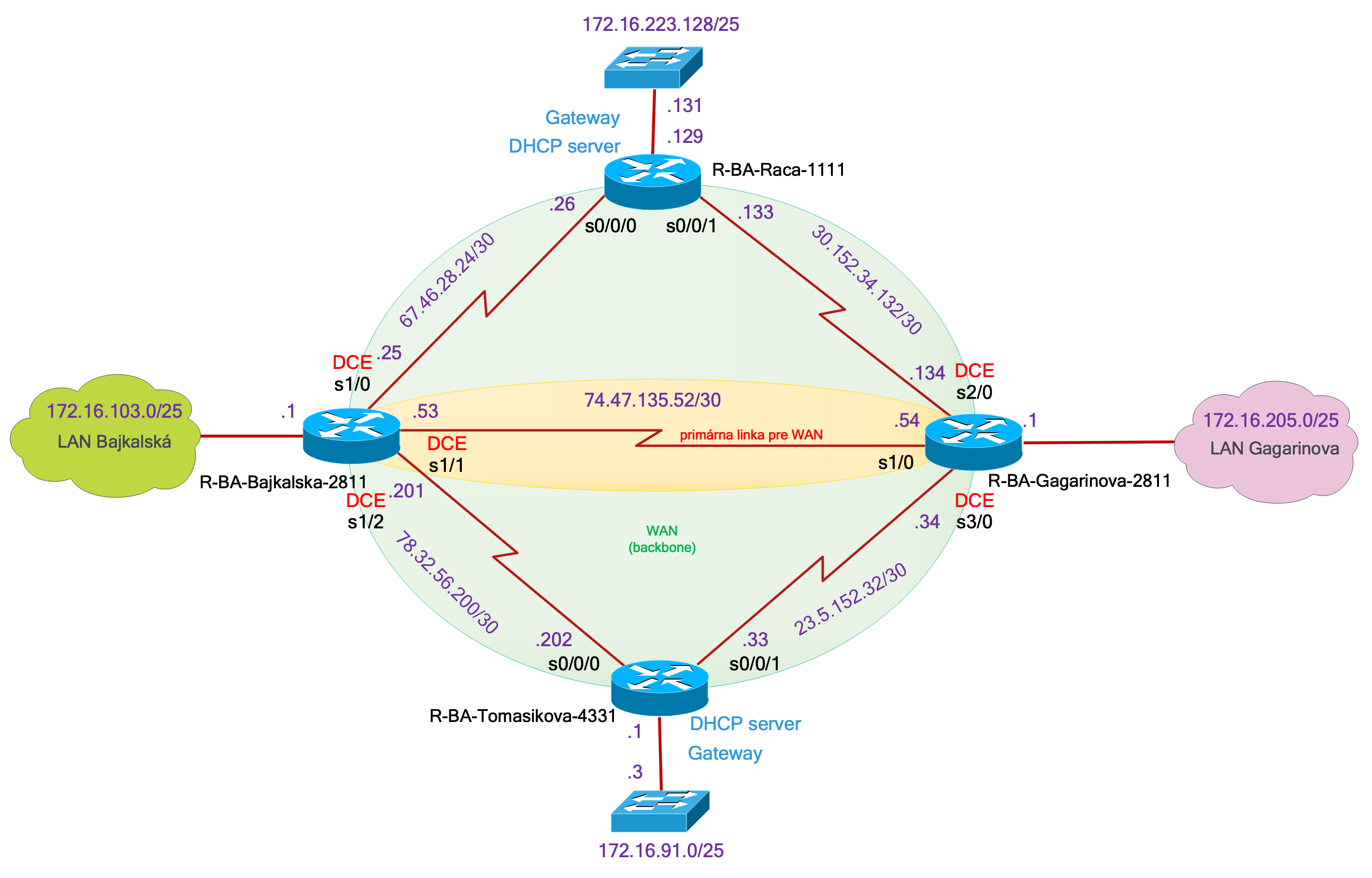

Viac informacií preberáme na kurze:

Kurz NA0 - Administrace a návrh LAN/WAN TCP/IP sítí - základní koncepty