RFC 3411: SNMPv3 - Monitorování a správa na úrovni CCNP

Pokud se připravujete na CCNP nebo spravujete rozsáhlé podnikové sítě, nemůžete se vyhnout protokolu SNMP (Simple Network Management Protocol). Právě RFC 3411 definuje rámec pro verzi SNMPv3 – nejnovější, bezpečnou a modulární verzi protokolu. V tomto článku vysvětlíme základní komponenty SNMPv3, architekturu frameworku, bezpečnostní moduly a ukážeme si i reálné konfigurace na zařízeních Cisco.

Co je SNMP a proč vznikl SNMPv3?

SNMP umožňuje monitorování a řízení síťových zařízení – jako jsou routery, switche, servery či tiskárny. Původní verze SNMPv1 a SNMPv2c však měly zásadní bezpečnostní problémy – hesla byla přenášena v otevřeném textu a chybělo ověření zdrojů požadavků. Proto vznikl SNMPv3, který přináší robustní bezpečnostní vrstvu (USM) a modulární architekturu, kterou právě definuje RFC 3411.

Architektura SNMPv3 dle RFC 3411

SNMPv3 je navržen jako modulární framework. Komunikace je rozdělena do několika vrstev a každá má specifickou úlohu:

- Application layer – obsahuje operace správy jako Get, Set, Trap

- Message Processing Subsystem (MP) – zpracovává SNMP zprávy

- Security Subsystem (SS) – autentizace, šifrování, kontrola identity

- Access Control Subsystem (ACS) – řízení přístupu na úrovni MIB

- Transport Mappings – přenos zpráv přes UDP, TCP, TLS, DTLS...

Každá vrstva komunikuje přes definovaná rozhraní. SNMPv3 je tak snadno rozšiřitelný o nové bezpečnostní moduly nebo transporty.

Bezpečnost v SNMPv3: USM a View-Based ACM

User-based Security Model (USM)

- Autentizace – uživatel se ověřuje pomocí hesla a hashů (MD5 nebo SHA)

- Integrita – zprávy jsou podepsané, aby se zabránilo manipulaci

- Šifrování – AES nebo DES chrání data během přenosu

View-Based Access Control Model (VACM)

- Určuje, které části MIB stromu jsou přístupné konkrétnímu uživateli

- Používají se tzv. „views“ (seznamy OID), ke kterým jsou přiřazena oprávnění

- Rozlišuje se čtení, zápis a notifikace

Formát zprávy SNMPv3

Zpráva SNMPv3 obsahuje:

- msgVersion = 3

- msgGlobalData – ID zprávy, čas, počet restartů (engine boots)

- msgSecurityParameters – informace o uživateli a bezpečnosti

- msgData – samotný požadavek SNMP (Get, Trap...)

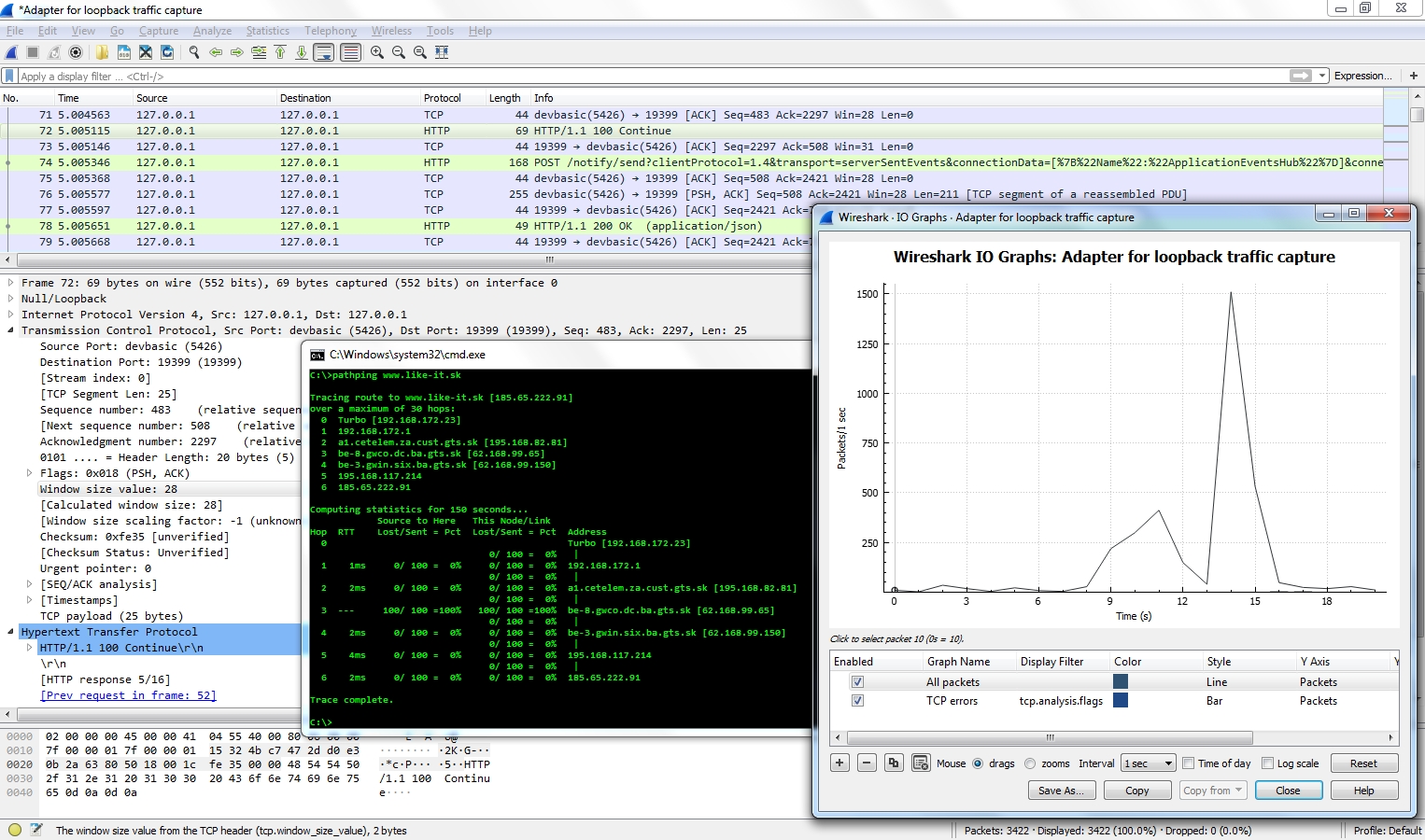

Příklad GetRequest zprávy SNMPv3 v hex formátu lze zachytit pomocí Wiresharku – včetně polí pro engineID, autentizační parametry a zakódovaný payload.

Praktická konfigurace SNMPv3 na Cisco zařízení

!-- Vytvoření SNMPv3 uživatele:

snmp-server group CCNP v3 priv

snmp-server user admin CCNP v3 auth sha tajneheslo priv aes 128 sifrovaneheslo

!-- Povolení SNMP a přístupových práv:

snmp-server view CCNPView iso included

snmp-server group CCNP v3 priv read CCNPView

snmp-server host 10.0.0.10 version 3 priv adminPomocí Wiresharku můžete sledovat SNMPv3 handshake a dekódovat jednotlivé sekce – pokud znáte engineID a hesla.

FAQ – Často kladené otázky

- Jak se liší SNMPv3 od SNMPv2c?

SNMPv3 přináší bezpečnostní modely (USM, VACM), zatímco SNMPv2c používá nezabezpečené komunitní řetězce. - Musím používat šifrování v SNMPv3?

Ne vždy – můžete použít pouze autentizaci (authNoPriv) nebo integritu (noAuthNoPriv), ale doporučuje se plný režim (authPriv). - Který hash algoritmus je doporučený?

SHA (doporučený), MD5 je zastaralý a méně bezpečný. - Je možné používat SNMPv3 přes TLS?

Ano, některé implementace podporují SNMP přes TLS nebo DTLS místo UDP. - Jak zjistím engineID?

Na zařízeních Cisco pomocí příkazushow snmp engineID.

Top 5 zajímavostí o SNMPv3

- SNMPv3 je jediná doporučená verze pro podnikové sítě – kvůli své bezpečnosti.

- USM odděluje bezpečnost od samotných SNMP zpráv – umožňuje modulární design.

- VACM je jako ACL pro MIB strom – umožňuje přesně nastavit přístupová práva pro každého uživatele.

- SNMP zprávy mohou být šifrované pomocí AES-128 – úroveň bezpečnosti jako u VPN komunikace.

- SNMPv3 je zpětně kompatibilní se SNMPv2c – zařízení často podporují kombinovaný režim.

Závěr

RFC 3411 a SNMPv3 tvoří základ moderní správy sítí. Díky bezpečnosti (USM), flexibilní architektuře a podpoře nástrojů jako jsou Wireshark nebo Cisco IOS jde o protokol, který musíte ovládat, pokud míříte na CCNP nebo spravujete firemní síť. Naučte se SNMPv3 důkladně – od zpráv až po view definice – a budete připraveni na jakoukoli výzvu v oblasti monitoringu a správy!

Viac informacií preberáme na kurze:

Kurz NPS - Specialista poskytovatele síťových služeb